Sicherheitsforscher alfiecg_dev entdeckt 0-Tage-PAC-Umgehung und veröffentlicht Teaser auf X

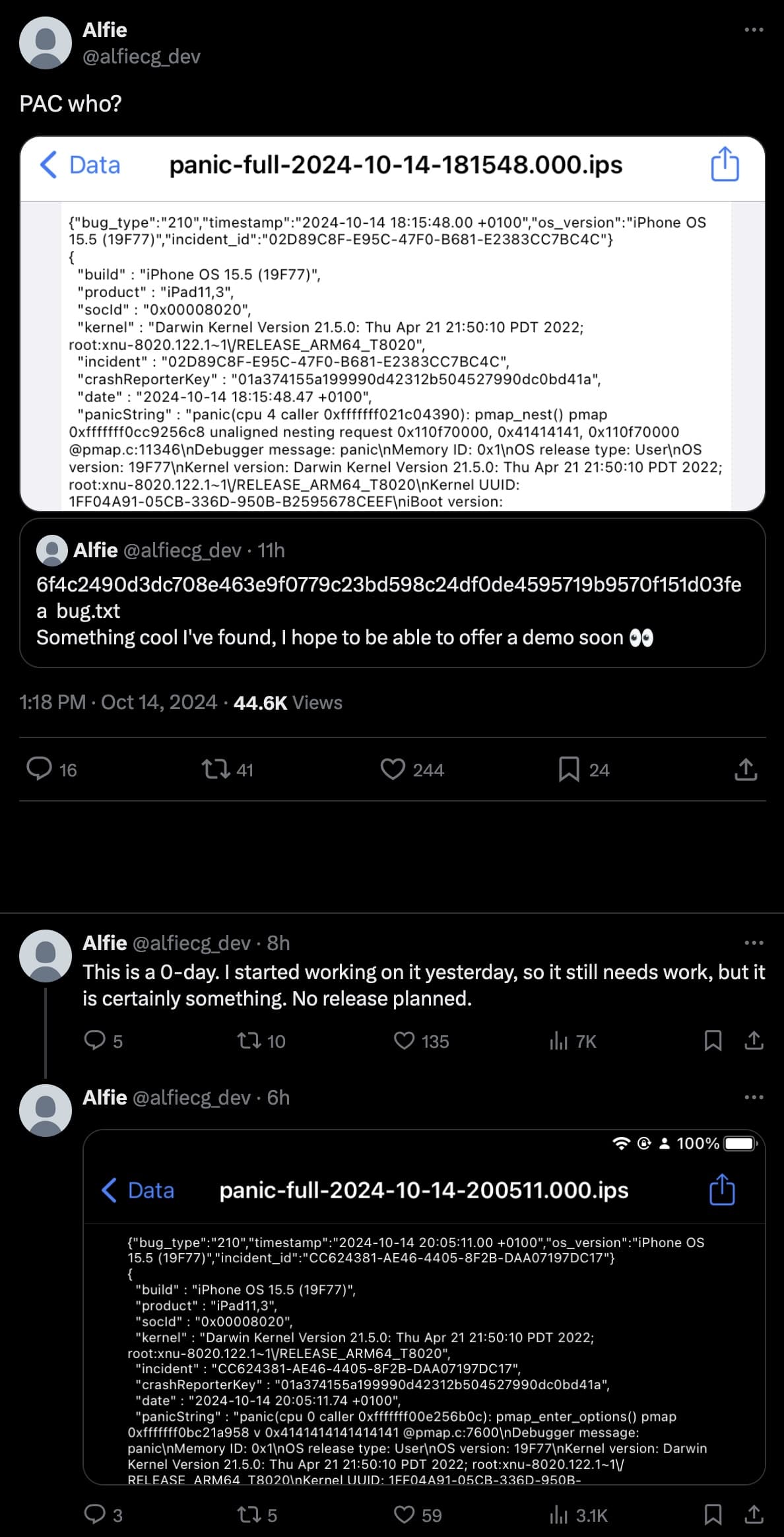

Sicherheitsforscher und iOS-Entwickler @alfiecg_devvielleicht am besten bekannt als Mitentwickler des Perma-Signing-Dienstprogramms TrollStore für iPhones und iPads sowie der TrollStore-Installationsmethode TrollInstallerX, überraschte uns alle am Montag, als sie auf X (ehemals Twitter) gingen, um einen Teaser zu teilen bezüglich einer 0-Tage-PAC-Umgehung auf einem iPad Air (3rd Generation) mit iPadOS 15.5.

Für diejenigen, die es nicht wissen: PAC steht für Pointer Authentication Codes und wird von der arm64e-Architektur (A12 und höher) verwendet, um unerwartete Änderungen an Zeigern im Kernelspeicher eines Geräts zu erkennen und sich davor zu schützen. PAC-Umgehungen werden häufig sowohl bei Jailbreaks als auch bei Hacks verwendet, die Kernel-Exploits nutzen, um Lese- und Schreibzugriff auf diesen Sektor zu erhalten, und ohne sie würde ein Gerät einfach in Panik geraten.

Da es sich bei dieser PAC-Umgehung um eine 0-Tage-Variante handelt, bedeutet dies, dass der Anbieter (in diesem Fall Apple) die Schwachstelle noch nicht kennt und noch keinen Patch oder Fix dafür entwickelt hat. Daraus lässt sich ableiten, dass dieser PAC-Bypass möglicherweise die neueste verfügbare Firmware zum Zeitpunkt des Verfassens dieses Artikels unterstützt. Keine offiziellen Ankündigungen haben dies bestätigt oder dementiert, daher gibt es sicherlich Spielraum für Interpretationen.

Beim Teilen des 0-Day-Teasers auf der Social-Media-Plattform X, @alfiecg_dev sagte, sie hätten zum jetzigen Zeitpunkt keine Pläne, den PAC-Bypass freizugeben, was wahrscheinlich eine gute Entscheidung ist, wenn man bedenkt, dass er noch nicht gepatcht ist. Denn sobald Apple erfährt, wie diese PAC-Umgehung funktioniert, wird sie sie schnell in einem Software-Update patchen, wie sie es normalerweise bei Sicherheitslücken tun.

Wie bereits erwähnt, werden PAC-Bypässe häufig bei Jailbreaks verwendet, sie sind jedoch nicht das einzige Puzzleteil, das für die Erstellung eines solchen erforderlich ist. Umgehungen des Page Protection Layer (PPL) waren in iOS und iPadOS 16 und früher auf arm64e-Geräten erforderlich, während Umgehungen des Secure Page Table Monitor (SPTM) in iOS und iPadOS 17 und höher auf arm64e-Geräten erforderlich sind.

Ältere arm64-Geräte (A11 und älter) benötigen diese zusätzlichen Puzzleteile nicht, weshalb palera1n weiterhin zum Jailbreak dieser Geräte über den hardwarebasierten Bootrom-Exploit checkm8 verwendet werden kann, selbst wenn die neueste und beste Firmware von Apple ausgeführt wird.

Angesichts all dessen, was wir oben besprochen haben, bedeutet diese PAC-Umgehung nicht, dass ein Jailbreak für die neuesten Geräte mit der neuesten Firmware unmittelbar bevorsteht – seien Sie also noch nicht zu aufgeregt. Wir loben @alfiecg_dev zu dieser Leistung.