So wissen Sie, ob Ihr WordPress -Hosting eine gute Sicherheit hat

Wenn Sie jemals für das Webhosting eingekauft haben, wissen Sie, dass jeder Anbieter schwört, dass seine Sicherheit „Rock solide“ ist. Was beruhigend klingt … bis Sie erkennen, dass „Rock“ Granit bedeuten kann oder es dekorative Gartenkiesel bedeuten kann.

Die Wahrheit ist, dass „sicheres Hosting“ alles bedeuten kann, dass „wir einmal ein SSL -Zertifikat installiert haben“ bis „Wir haben ein 24 -/ -Sicherheitsbetriebscenter nach Bedrohungen, von denen Sie noch nie gehört haben.“ Und wenn Sie nicht wissen, wonach Sie suchen müssen, zahlen Sie möglicherweise für Granit, während Sie tatsächlich Kies bekommen.

Wenn WordPress -Sites beeinträchtigt oder gehackt werden, liegt dies normalerweise nicht daran, dass ihre Besitzer rücksichtslos sind. Es liegt daran, dass ihre Hosting -Sicherheit grundlegend oder locker ist, wenn das Unternehmen auf etwas Strategischeres hätte verbessert haben sollen. Anstatt sich nur zu fragen, ob Ihr Hosting sicher ist (eine Frage, die fast jeder Anbieter Ja sagt), ist die bessere Frage:

Welche Sicherheitsstufe bekomme ich – und stimmt dem Wert meiner Website und meiner geschäftlichen Bedürfnisse überein?

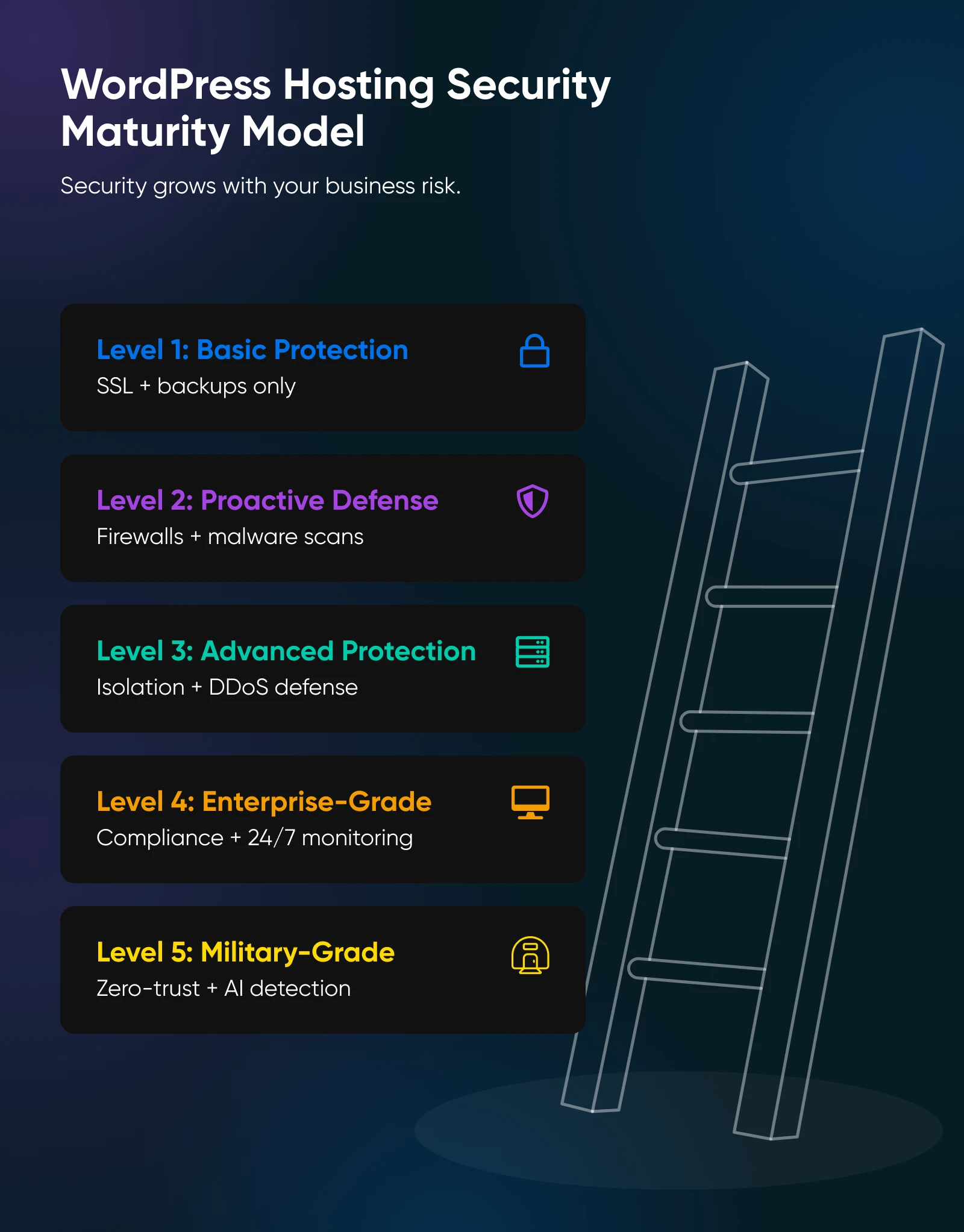

In diesem Leitfaden führen wir Sie durch das WordPress Hosting-Sicherheitsreifemodell, einem fünfstufigen Rahmen, der Sie von grundlegenden Überlebensmaßnahmen zu kugelsicherem, geschäftsbedingten Schutz erfolgt.

Finden Sie heraus, wo Sie heute stehen, mit welchen Lücken Sie möglicherweise zusammenleben und ob Ihr Hosting Ihr Wachstum schützt.

Die Sicherheitsreife -Reality -Überprüfung

Wenn ein Hosting -Unternehmen sagt, dass sie sicher sind, lügen sie wahrscheinlich nicht. Sie erzählen Ihnen vielleicht nicht die ganze Geschichte. Es ist, als ob ein Restaurantmenü “lokaler Sprache” heißt. Sicher, die Eier kamen von einer Farm 10 Meilen die Straße hinauf. Aber der Rest Ihres Abendessens? Aus einem Gefrierwagen entladen.

Das ist das Problem mit allgemeinen Sicherheitsansprüchen: Ohne Kontext sind sie bedeutungslos. SSL -Zertifikate, Firewalls, Backups – das sind die Grundlinie. Sie verhindern, dass Ihre Website unter den offensichtlichsten Bedrohungen zusammenbricht, aber sie garantieren nicht, dass sie vor den Angriffen sicher ist, die Ihr Geschäft auf die Knie bringen können.

Warum WordPress Hosting -Sicherheit anders ist

Nicht alle Hosting -Umgebungen sichern WordPress auf die gleiche Weise. Generisches Hosting schützt auf Serverebene, aber WordPress-spezifische Hosting-Backs in Schutz, die darauf abgestimmt sind, wie genau WordPress-Sites angegriffen werden-Plugins, Themen, Anmeldungen und Konfigurationsdateien.

So vergleichen sich die beiden Ansätze:

| Besonderheit | Normales Hosting | WordPress -Hosting (verwaltet/spezialisiert) |

| SSL & https | Normalerweise verfügbar, manuelles Setup | Normalerweise enthalten und automatisch fähig |

| Firewall (WAF) | Generische Regeln für Webangriffe | Auf WordPress-Bedrohungen abgestimmt (Anmeldung, XML-RPC, Plugin-Exploits) |

| Kern-/Plugin -Updates | Handbuch, benutzergeführt | Oft automatisch angewendet oder aufgefordert |

| Anmeldeschutz | Generischer Brute-Force-Schutz | WP-spezifisch (2FA, Recaptcha, Rate Begrenzung auf WP-login.php) |

| Dateihärtung | Benutzerkonfiguriert | Vorkonfiguriert (WP-config.php einschränken, riskante Funktionen deaktivieren) |

| Backups | Oft manuell oder zu zusätzlichen Kosten | Automatische tägliche Backups mit einfacher Wiederherstellung |

| Unterstützung | Allgemeiner Hosting -Mitarbeiter | WordPress-ausgebildete Experten |

Die verborgenen Kosten, „sicher genug“ zu sein,

Wenn Sie unter Ihren Sicherheitsanforderungen arbeiten, können Sie in der realen Welt kosten.

- Ausfallzeit, die den Verkauf tötet: In einer kürzlich durchgeführten Umfrage unter 500 Geschäftsfachleuten gaben Unternehmen an, durchschnittlich fünf Stunden pro Monat gegen Ausfallzeiten zu verlieren. Jeder von fünf sagte, sie verlieren deshalb mehr als 2.500 US -Dollar pro Monat.

- Verstöße, die dich runterziehen: Fast die Hälfte der befragten Unternehmen erlebten Hacking -Versuche aufgrund der schlechten Sicherheit der Hosting, und 32% erlitten tatsächliche Datenverletzungen.

Sicherheit ist ein Wachstumserträger

Zu viele Leute behandeln die Sicherheit als Ärgernis oder als Kontrollkästchen, um es zu überprüfen. Das ist kurzsichtig.

Stellen Sie sich dies stattdessen als Versicherung für Wachstum vor:

- Schnelle, zuverlässige Websites fördern die SEO -Rangliste und halten Kunden zufrieden.

- Solide Compliance- und Datenschutztüren zu neuen Märkten und Verträgen.

- Wenn Sie zuversichtlich sind, dass das Hosting Ihren Rücken hat, können Sie sich auf die Skalierung konzentrieren und nicht auf Sicherheitslücken patchen.

Dies sind nicht nur technische Siege; Sie sind Geschäftsbewegungen.

Das 5-stufige Sicherheitsreifemodell: von Basic zu Bulletproof

Website -Sicherheit ist kein binärer Schalter, den Sie ein- oder ausschalten. Es ist eher wie ein Dimmer. Bei der niedrigsten Umgebung können Sie immer noch sehen, was sich vor Ihnen befindet – aber Sie haben Platz, um die Lichter hochzuschalten, um viel klarer zu sehen.

Das WordPress -Hosting -Sicherheitsreife -Modell ist unsere Art, die Lichter bis hin zu dem Weg zu drehen. Es hilft Ihnen, genau herauszufinden, wo Ihr Hosting heute steht, welche Bedrohungen Sie geschützt sind und wo sich die Lücken verstecken.

Jedes Level baut auf dem vor ihm auf, beginnend mit Bare-Minimum-Überlebensmerkmalen und dem Klettern bis hin zu Abwehrmechanismen der Militärqualität werden die meisten kleinen Unternehmen niemals tatsächlich benötigen (und sollten nicht bezahlen).

Ziel ist es, Ihre Hosting -Sicherheit mit Ihrem tatsächlichen Geschäftsrisiko zu entsprechen.

Beginnen wir am unteren Bereich und arbeiten Sie uns nach oben.

Stufe 1: Grundschutz

Dies ist das Camping in Ihrem Garten mit einer Taschenlampenstufe der Hosting -Sicherheit. Du hast manche Ausrüstung – genug, um durch eine ruhige Nacht zu kommen -, aber wenn ein Sturm schlägt oder die Waschbären neugierig werden, sind Sie nicht gerade ausgerüstet, um sie abzuwehren. Zu diesem Zeitpunkt sind Plugin- und Themen -Updates vollständig manuell. Viele WordPress -Sites fallen hier zurück und lassen sie offen für Heldentaten, die bereits stromaufwärts gepatcht wurden.

Auf dieser Ebene gibt Ihr Gastgeber Ihnen die absoluten nackten Notwendigkeiten:

- SSL/TLS -Verschlüsselung: Das kleine Vorhängeschloss im Browser, der besagt, dass die Verbindung Ihrer Website sicher ist. Dies sind Tabelleneinsätze; Google bevorzugt seit Jahren HTTPS -Websites.

- Grundlegende Backups: Einmal am Tag oder so und normalerweise direkt auf demselben Server gespeichert (was so ist, als würde Sie Ihren Ersatzhausschlüssel unter der Begrüßungsmatte halten).

- Gemeinsame Hosting -Umgebung: Ihre Website lebt wahrscheinlich auf demselben Server wie Dutzende oder Hunderte von anderen und teilen Ressourcen (und in einigen Fällen Schwachstellen).

Woraus es dich schützt

Level 1 kann Sie vor ungezwungenen Drive-by-Bedrohungen schützen, z.

Woraus es dich nicht schützt

Alles, was gezielt, anhaltend oder automatisiert ist. Ein Brute-Force-Login-Angriff? Ein verletzliches Plugin -Exploit? Ein Spike im Datenverkehr, der Ihren Server abstürzt? Auf Level 1 hoffen Sie im Grunde genommen, dass Ihnen diese Dinge nicht passieren.

Für wen ist es

Wenn Sie einen persönlichen Blog, eine statische Broschüre-Site für einen lokalen Club oder nur mit minimalem Verkehr und Null-E-Commerce in WordPress eintauchen, ist Level 1 vorerst in WordPress.

Die versteckten Kosten für den Aufenthalt hier

Warten, bis etwas passiert, um Ihre Sicherheit zu verbessern, ist ein Glücksspiel. Sobald Sie mit dem Sammeln von Kundendaten, dem Verkauf von Produkten oder dem Erwerb regelmäßiger Traffic auf Level 1 übernommen haben. Wenn Sie die Leiter nicht nach oben bewegen, können Sie ein Chaos aufräumen, das mehr als ein Jahr besseres Hosting kostet.

Fragen, die Ihren Host stellen sollten:

- Wie oft werden Backups genommen und wo werden sie gespeichert?

- Ist SSL eingeschlossen und automatisch erneuert?

- Wie schnell kann ich meine Website von einem Backup wiederherstellen, wenn etwas schief geht?

Wenn ihre Antworten unscharf sind (oder zusätzliche Gebühren für Grundlagen beinhalten), betrachten Sie die minimal mögliche Investition in die Sicherheit. Das ist in Ordnung für eine Hobby -Seite, aber nicht für ein Unternehmen, das Sie tatsächlich wachsen möchten.

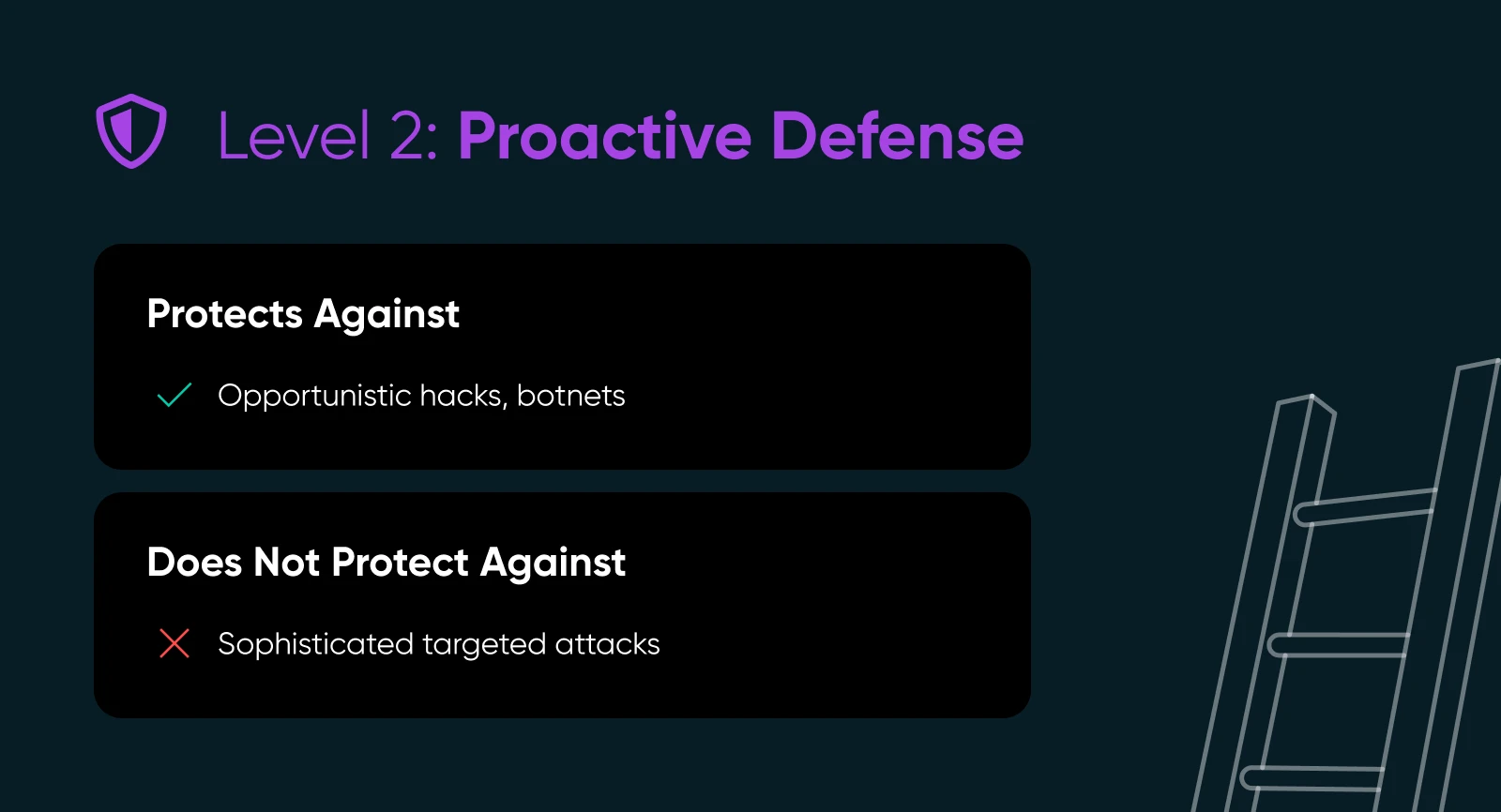

Stufe 2: Proaktive Verteidigung

Wenn Level 1 in Ihrem Garten mit einer Taschenlampe campt, überprüft Level 2 die Wettervorhersage zumindest, bevor Sie das Zelt aufstellen. Sie stellen einige Verteidigung auf, um Probleme daran zu haben, Sie überhaupt zu erreichen.

Zu diesem Zeitpunkt sollte Ihr Host Tools bereitstellen, die gemeinsame Bedrohungen überwachen und blockieren und nicht nur danach reinigen.

- Webanwendung Firewall (WAF): Filtert böswilligen Verkehr, bevor er Ihre Website erreicht. Ein gutes WAF blockiert gemeinsame Angriffe wie SQL-Injektion und Cross-Site-Skript. Ein WAF, der für WordPress-Blöcke gemeinsame Vektoren wie XML-RPC-Missbrauch, Brute-Force-Versuche auf WP-login.php und bekannte Plugin-Exploit-Signaturen-Dinge generische Firewalls vermissen.

- Automatisches Malware -Scannen: Regelmäßige Sweeps, die nach böswilligen Code suchen, die sich in Ihren Dateien verstecken.

- Brute-Force-Schutz: Login-Versuchlimits oder Zwei-Faktor-Authentifizierung, um zu verhindern, dass automatisierte Bots Ihre Anmeldeseite hämmern.

- Grundlegende Leistungsüberwachung: Warnungen für Ausfallzeiten oder ungewöhnliche Verkehrspikes, damit Sie schnell reagieren können

Woraus es dich schützt

Level 2 hilft dabei, opportunistische Hacker, automatisierte Botnets und die offensichtlicheren Plugin -Schwachstellen abzuwehren, für die Angreifer das Internet scannen. Es kauft dir auch Zeit. Wenn etwas Verdächtiges auftaucht, werden Sie davon hören, bevor es sich in einen großen Vorfall verwandelt.

Woraus es dich nicht schützt

Fortgeschrittene, gezielte Angriffe. Auf Level 2 sind Ihre Verteidigung immer noch weitgehend „vom Regal“, was bedeutet, dass festgelegte Angreifer Wege um sich herum finden können. Es gibt auch eine begrenzte Isolation zwischen Ihrer Website und anderen auf demselben Server, sodass in seltenen Fällen ein Verstoß an anderer Stelle überschreiten könnte.

Für wen ist es

Kleine bis mittelgroße Unternehmen mit aktiven Inhaltsaktualisierungen, bescheidenen E-Commerce-Aktivitäten oder wachsenden Mailinglisten. Wenn Sie Kundendaten sammeln (auch nur E -Mails), sollten Sie mindestens hier sein.

Die versteckten Kosten für den Aufenthalt hier

Sie sind gegen die niedrig hängenden Fruchtangriffe geschützt, aber je wertvoller Ihre Website, desto größer ist das Ziel auf Ihrem Rücken. Zu lang auf Level 2 zu bleiben ist wie das Verschluss Ihrer Haustür, aber die Fenster offen zu lassen.

Fragen, die Ihren Host stellen sollten:

- Wie ist Ihr WAF konfiguriert und wird es automatisch aktualisiert?

- Wie oft scannen Sie nach Malware und was passiert, wenn Sie einige finden?

- Beschränken Sie Anmeldeversuche oder bieten 2FA an?

Stufe 3: Fortgeschrittener Schutz

Wenn Level 2 Ihre Türen einsperrt und einen Alarm einstellt, stellt Level 3 einen Wachmann ein, der tatsächlich weiß, wie man Probleme erfasst, bevor er beginnt. In diesem Stadium isoliert, überwacht und passt Ihr Hosting aktiv, um neue in ihren Spuren zu stoppen.

- Erkennung fortgeschrittener Bedrohung: Ständiges Scannen, das nicht nur nach bekannten Malware -Signaturen, sondern auch verdächtige Verhaltensmuster sucht.

- Konto- und Prozessisolation: Jeder Standort oder jeder Konto auf dem Server ist abmandelt, sodass ein Verstoß in einem nicht in einen anderen überflutet wird.

- DDOS -Schutz: Verteidigung gegen massive Verkehrsüberschwemmungen, die Ihre Website überwältigen sollen.

- Staging -Umgebungen: Lassen Sie Sie sicher Updates und Änderungen testen, bevor Sie sie live vorantreiben, wodurch das Risiko reduziert wird, Ihre Website zu brechen oder Schwachstellen einzulegen. Staging -Umgebungen sind für WordPress besonders wichtig. Bei so vielen Interaktion mit so vielen Plugins und Themen können Updates Ihre Sit brechen e Wenn Sie sie zuerst nicht in einer Sandkiste testen.

- Häufigere Backups, gespeicherte Off-Server: Wenn etwas schief geht, können Sie von einem sauberen Backup wiederherstellen, das nicht direkt neben dem Problem sitzt.

Woraus es dich schützt

Level 3 stoppt am opportunistischsten und viele gezielte Angriffe. Botnets, groß angelegte automatisierte Intrusionsversuche und Verunreinigungen im Cross-Site-Verunreinigungen sind viel weniger wahrscheinlich. Sie erlangen auch Widerstand gegen leistungsbezogene Angriffe wie DDOs-Überschwemmungen, die ungeschützte Standorte abnehmen können.

Woraus es dich nicht schützt

Hochspezialisierte Angriffe, die direkt auf Ihr Unternehmen gerichtet sind, oder Bedrohungen, die die Einhaltung und Überwachung auf Unternehmensebene erfordern. Dies ist ein starker Mittelweg, aber es ist nicht für Organisationen konzipiert, die sich mit regulierten Daten oder Bedrohungsakteuren auf Landesebene befassen.

Für wen ist es

Umsatzkritische Websites wie florierende E-Commerce-Geschäfte, Mitgliedschaftsplattformen, Agenturen, die mehrere Kunden-Websites veranstalten, oder jedes Unternehmen, bei dem Ausfallzeiten reales Geld und Vertrauen verlieren müssen.

Die versteckten Kosten für den Aufenthalt hier

Level 3 kann sich für eine lange Zeit „gut genug“ anfühlen, und für viele Unternehmen ist es das so. Wenn Sie jedoch in regulierte Märkte expandieren, mit dem Umgang mit sensibleren Kundendaten oder einem raschen Wachstum mit dem Schutz der Lücken zwischen Stufe 3 und Unternehmensgrad-Schutz beginnen.

Fragen, die Ihren Host stellen sollten:

- Isolieren Sie Konten auf Serverebene?

- Wie schnell können Sie einen DDOS -Angriff mindern?

- Werden Backups außerhalb des Ortes gespeichert und verschlüsselt?

- Kann ich eine Staging -Umgebung zum Testen erstellen?

Stufe 4: Enterprise-Grade

Zu diesem Zeitpunkt haben Sie von einem fähigen Wachmann zum Ausführen Ihres eigenen 24 -/ -Befehlszentrums übergegangen. In Level 4 geht es um Strategie – nicht nur um Angriffe zu stoppen, sondern sie zu erwarten, strenge Einhaltungspflicht zu erfüllen und zu beweisen, dass Sie es getan haben.

- Überwachung des Sicherheitsoperationszentrums (SOC): Rund um die Uhr menschliche Aufsicht, unterstützt durch fortgeschrittene Werkzeuge, um in Echtzeit Vorfälle zu erkennen und auf Vorfälle zu reagieren.

- Compliance-fähige Infrastruktur: Unterstützung für Branchenstandards wie PCI DSS (für Kreditkartendaten) oder GDPR (für personenbezogene Datenschutz) mit klarer Dokumentation. Compliance ist für WordPress -E -Commerce- oder Mitgliedswebsites am wichtigsten. Wenn Sie WooCommerce ausführen und Kreditkarten verarbeiten oder personenbezogene Daten speichern, kann die Sicherheit auf Unternehmensebene die PCI-DSS- und GDPR-Anforderungen erfüllen.

- Erweiterte Protokollierung und Prüfungswege: Umfassende Aufzeichnungen über Benutzeraktivitäten und Serverereignisse für Sicherheitsbewertungen und forensische Untersuchungen.

- Anpassbare Sicherheitsregeln: Die Fähigkeit, Firewall und Überwachung von Konfigurationen auf Ihr spezifisches Risikoprofil zuzustimmen.

Woraus es dich schützt

Anspruchsvolle gezielte Angriffe, Compliance-Verstöße und die Art von mehrstufigen Bedrohungen, die ein Geschäft ohne ordnungsgemäße Aufsicht verkrüppeln können. Level 4 gibt Ihnen die Quittungen, um nachzuweisen, dass Sie den Aufsichtsbehörden, Partnern und Kunden sicher sind.

Woraus es dich nicht schützt

Akteure der Nationalstaaten oder die neuesten Null-Day-Exploits. Level 4 ist äußerst robust, aber es gibt immer noch eine letzte Stufe für Organisationen mit den höchsten Einsätzen.

Für wen ist es

Etablierte E-Commerce-Marken, SaaS-Unternehmen, Finanzdienstleister, Gesundheitsorganisationen oder alle, die die Compliance-Anforderungen erfüllen müssen und gleichzeitig einen ununterbrochenen Service aufrechterhalten.

Die versteckten Kosten für den Aufenthalt hier

Wenn Sie wirklich in einem hohen Risiko-Umfeld mit hohem Wert tätig sind (denken Sie an vertrauliche Forschungs- und Entwicklungsdaten oder Regierungsverträge), können sogar die umfassende Verteidigung von Stufe 4 eine kleine, aber kritische Lücke hinterlassen.

Fragen, die Ihren Host stellen sollten:

- Bieten Sie Compliance -Dokumentation und -hilft für Compliance?

- Was ist Ihr Prozess für Echtzeit-Vorfälle?

- Wie lange bleiben Protokolle und sind sie manipulationssicher?

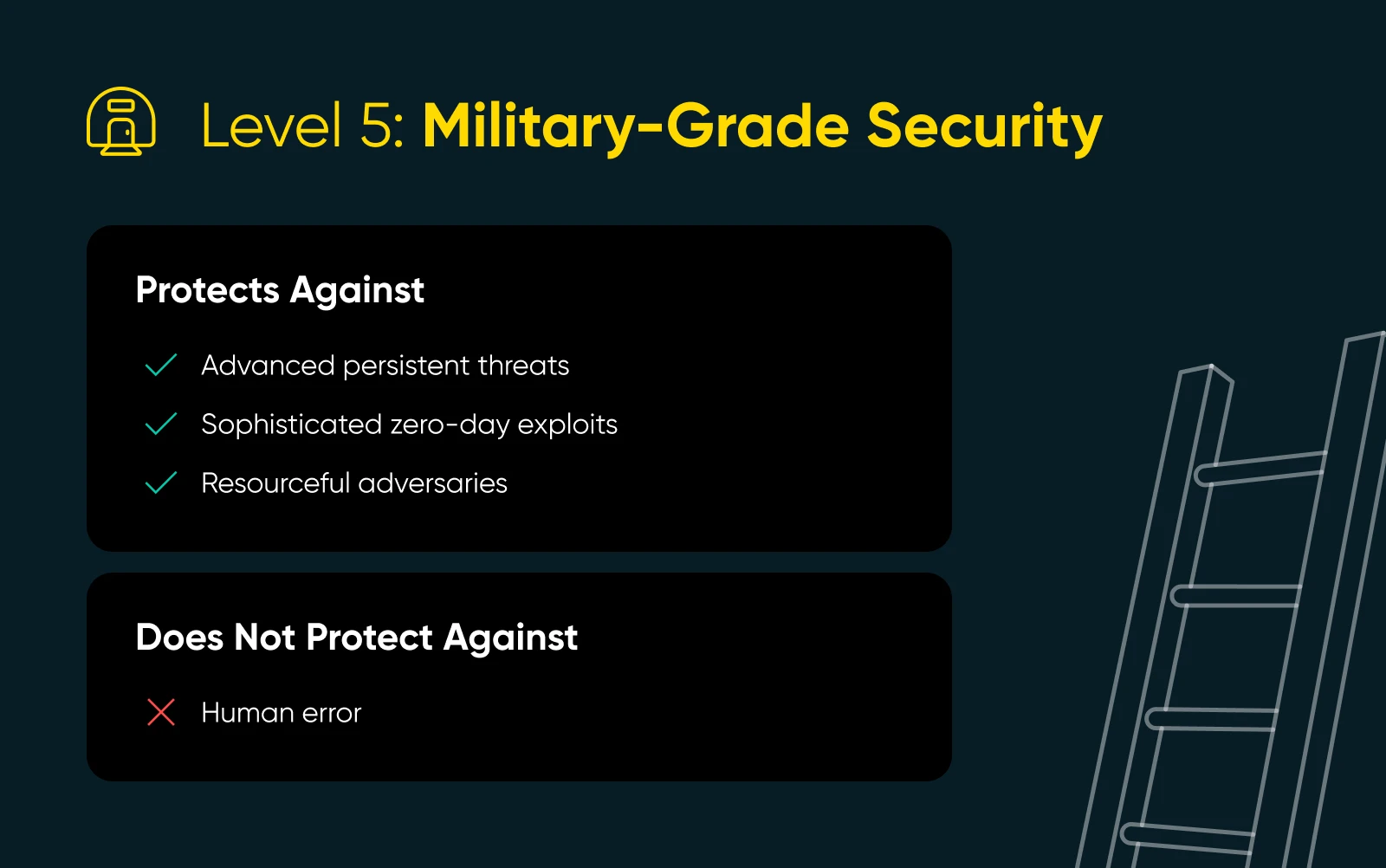

Stufe 5: militärische, kugelsichere Sicherheit

Dies ist das digitale Äquivalent eines befestigten Bunkers mit biometrischen Schlössern, bewaffneten Wachen und einem Luftfiltrationssystem, das die Apokalypse überleben könnte. Während die meisten kleinen Unternehmen niemals Level 5 benötigen, erfordern große WordPress-Multisite-Netzwerke oder Regierungs-/Finanzorganisationen, die WP-Anwendungen ausführen, manchmal null Trust und KI-gesteuerte Abwehrkräfte. Diese Ebene bietet:

- Architektur mit Zero-Trust: Jeder Benutzer, jeder Gerät und jede Verbindung müssen sich bei jedem Schritt verifizieren, keine Ausnahmen.

- KI-gesteuerte Bedrohungserkennung: Modelle für maschinelles Lernen markieren Anomalien in Echtzeit und fangen sogar brandneue Angriffsmethoden auf.

- Benutzerdefinierte, kundenspezifische Sicherheitsinfrastruktur: Dedizierte Server, vollständig isolierte Umgebungen und maßgeschneiderte Firewall -Regeln.

- Kontinuierliche Penetrationstests: Regelmäßige, simulierte Angriffe, um Schwächen zu finden, bevor echte Angreifer dies tun.

Woraus es dich schützt

Fast alles andere als jemand, der physisch mit schlechten Absichten in Ihr Rechenzentrum geht. Dieses Level soll fortgeschrittene anhaltende Bedrohungen, anspruchsvolle Zero-Day-Exploits und den findigsten Gegnern standhalten.

Woraus es dich nicht schützt

Menschlicher Fehler. Selbst die fortschrittlichsten Systeme können Sie nicht retten, wenn jemand Malware, die als Tabelle getarnt ist oder Anmeldeinformationen in einem Phishing -Betrug verschenkt.

Für wen ist es

Regierungsbehörden, Verteidigungsunternehmen, multinationale Unternehmen in regulierten Branchen oder Unternehmen, die extrem sensibles geistiges Eigentum bearbeiten.

Die versteckten Kosten für den Aufenthalt hier

Ironischerweise kann das Überwachen Ihres Hosting so ineffizient sein wie untereinander. Der Schutz der Stufe 5 ist teuer und komplex. Wenn Sie ihn also nicht benötigen, verbrennen Sie Kapital, das Sie anderswo in Ihr Unternehmen investieren könnten.

Fragen, die Ihren Host stellen sollten:

- Unterstützen Sie die Null-Trust-Netzwerksegmentierung?

- Können KI -Modelle auf meine spezielle Umgebung zugeschnitten werden?

- Wie oft werden Penetrationstests durchgeführt und wer leitet sie?

Ihr Sicherheitsreife -Aktionsplan

Jetzt, wo Sie die fünf Ebenen kennen, ist es Zeit herauszufinden, wo Du sind – und ob das heute (und morgen) gut genug für Ihr Geschäft ist.

Folgen Sie diesem vierstufigen Aktionsplan, um dies herauszufinden.

Schritt 1: Selbstbewertung

Fragen Sie sich:

- Welche Sicherheitsfunktionen bietet mein Host auf Serverebene?

- Wie schnell würde ich wissen, ob eines meiner Plugins eine Verwundbarkeit einführte?

- Wie schnell könnte ich mich von einem kompletten Site -Wischtuch wiederherstellen?

- Kann ich meine gesamte WordPress -Site – Kern, Plugins, Themen, Datenbank, Medien – wiederherstellen?

Wenn Sie sich über eine dieser Antworten nicht sicher sind, ist Ihre Sicherheitsreife wahrscheinlich niedriger als Sie denken.

Schritt 2: Lückenanalyse

Passen Sie Ihr aktuelles Level mit den Bedrohungen an nicht Abdeckung. Zum Beispiel:

- Auf Stufe 1 sind Sie Brute-Force-Angriffen und Malware ausgesetzt.

- Auf Stufe 2 fehlt Ihnen immer noch die Erkennung von Isolation und fortgeschrittener Bedrohung.

- Auf Stufe 3 fehlen Ihnen Compliance -Tools und benutzerdefinierte Sicherheitsregeln.

Mit Kenntnis Ihrer Lücken können Sie entscheiden, ob Sie diese Risiken akzeptieren oder bereit sind, sie zu schließen.

Schritt 3: Roadmap aufbauen

Der Übergang von Stufe 1 zu Stufe 4 über Nacht kann teuer und überwältigend sein. Konzentrieren Sie sich stattdessen auf den nächsten logischen Schritt.

Wenn Sie ein grundlegendes gemeinsames Hosting haben, fügen Sie zunächst eine WAF- und automatisierte Malware -Scans hinzu, um auf Stufe 2 zu gelangen. Wenn Sie bereits da sind, drängen Sie auf Konto -Isolation und DDOS -Schutz, um auf Stufe 3 zu gelangen.

Schritt 4: ROI -Überprüfung

Ist die Investition für Ihr Unternehmen sinnvoll? Wenn eine bessere Sicherheit auch einen großen Ausfall oder einen größeren Verstoß verhindert, zahlt sich die Kosten oft um ein Vielfaches. Zum Beispiel ist es keine Ausgaben, 50 US -Dollar pro Monat für ein Upgrade -Hosting zu verbringen, um einen Ausfallverlust in Höhe von 2.500 US -Dollar zu vermeiden – es ist eine Versicherung, die sich auf den Weg setzt.

Vom Überlebensmodus bis zur strategischen Sicherheit

Ihr Hosting -Sicherheitsreife ist eine Geschäftsentscheidung. Das Betrieb eines High-Hand-Geschäfts auf Level 1 ist wie das Parken Ihres Ferrari in einer skizzenhaften Gasse. Auf der anderen Seite ist die Bezahlung für Level 5, wenn Sie einen kleinen lokalen Blog betreiben, wie die Einstellung des Geheimdienstes, um Ihren Gartenschuppen zu beobachten.

Der Sweet Spot findet das Niveau, das Ihren Umsatz, Ihren Ruf und Ihren Wachstum schützt, ohne dass sie für Funktionen, die Sie nie verwenden werden, nicht mehr ausgeben.

Bei DreamHost erstellen wir Sicherheit in jede Ebene unseres WordPress-Hosting, von kostenlosen SSL und automatisierten Updates bis hin zu täglichen Sicherungen, Malware-Scan- und WordPress-Ausbildung. Entdecken Sie Dreamhost WordPress Hosting, finden Sie Ihre perfekte Passform und geben Sie Ihrer Website den Schutz, den sie mit Zuversicht wachsen muss.

DreamShield

Schützen Sie Ihre Website mit DreamShield

Unsere Premium Security Add-On scannt Ihre Website wöchentlich, um sicherzustellen, dass sie kostenlos von böswilligem Code ist.

DreamShield aktivieren